W tym poście chciałbym opisać sposób przygotowania szyfrowanej ramki danych, z wykorzystaniem szyfrowania AES.

Poniżej przejdę do opisu poszczególnych funkcji wykonywanych do szyfrowania transmisji.

Cała transmisja jest szyfrowana z użyciem AESXXX. Oba urządzenia muszą posiadać wgrany klucz, potrzebny do odszyfrowania przesłanej wiadomości.

Plan działania jest następujący:

1 - Przygotowanie ramki danych

2 - Szyfrowanie wiadomości

3 - Przesłanie wiadomości

Drugie urządzenie:

1 - Odebranie przesłanej wiadomości.

2 - Odszyfrowanie wiadomości

3 - Przygotowanie ramki z odpowiedzią.

4 - Szyfrowanie ramki

5 - Przesłanie odpowiedzi.

Należy pamiętać aby oba urządzenia posiadały ten sam klucz. Nie powinien on być przesyłany pomiędzy nimi w sposób jawny. Może on być zakodowany w urządzeniu w sposób standardowy, czyli przed podłączeniem urządzeń wgrywamy do nich te same klucze. Bądź na podstawie parametrów np. numerów seryjnych, daty czy czegokolwiek innego. Klucze można zapisać w pamięci EEPROM, najlepiej w sposób niebezpośredni.

Innym rozwiązaniem jest wgranie domyślnych kluczy na wszystkie urządzenia. Początek transmisji rozpoczyna się od przesłania nowych kluczy na urządzenie, które będą zaszyfrowane kluczem stałym. Aby zabezpieczyć się przed ewentualnymi nie zsynchronizowanymi resetami, można dołożyć stałą ramkę danych, która poinformuje drugie urządzenie, że potrzebuje otrzymać nowe klucze. W taki sposób można rozpoczynać transmisję po restarcie zasilania w urządzeniach. Pozwoli to na ominięcie konieczności wgrywania tych samych kluczy do urządzeń. Dodatkowo, klucze nie będą stałe tylko będą zmieniane w czasie działania.

Pierwsza cześć dotyczy biblioteki wykorzystującej tylko operacje programistyczne. Klucze zdefiniowane są w tablicach o różnej długości, w zależności od wyboru długości klucza (128, 192 lub 256 bitów):

- uint8_t aesKey128[16] = {0x24, 0x38, 0x4D, 0x5F, 0x11,

- 0x89, 0xA5, 0xB4, 0x2C, 0x6E,

- 0x1F, 0x26, 0x75, 0x48, 0x97,

- 0x24};

- uint8_t aesKey192[24] = {0x24, 0x38, 0x4D, 0x5F, 0x11,

- 0x89, 0xA5, 0xB4, 0x2C, 0x6E,

- 0x1F, 0x26, 0x75, 0x48, 0x97,

- 0x1F, 0x26, 0x75, 0x48, 0x97,

- 0x1F, 0x26, 0x75, 0x24};

- uint8_t aesKey256[32] = {0x24, 0x38, 0x4D, 0x5F, 0x11,

- 0x89, 0xA5, 0xB4, 0x2C, 0x6E,

- 0x1F, 0x26, 0x75, 0x48, 0x97,

- 0x24, 0x38, 0x4D, 0x5F, 0x11,

- 0x89, 0xA5, 0xB4, 0x2C, 0x6E,

- 0x1F, 0x26, 0x75, 0x48, 0x97,

- 0x24, 0x56};

Dla każdego typu kluczy rozmiar bloku wynosi 128 bitów. Co oznacza, że algorytm może jednorazowo zaszyfrować 16 bajtów danych. Do szyfrowania i odszyfrowywania należy przekazywać bloki o wspomnianej długości.

Podczas użytkowania wywoływane bezpośrednio przez programistę są jedynie funkcje szyfrujące i deszyfrujące:

- void aes128_encrypt(uint8_t * state, uint8_t * key);

- void aes128_decrypt(uint8_t * state, uint8_t * key);

- void aes192_encrypt(uint8_t * state, uint8_t * key);

- void aes192_decrypt(uint8_t * state, uint8_t * key);

- void aes256_encrypt(uint8_t * state, uint8_t * key);

- void aes256_decrypt(uint8_t * state, uint8_t * key);

Wywołanie funkcji jest następujące:

- aes128_encrypt(&encryptBuffer[0], aesKey128);

- aes192_encrypt(&encryptBuffer[0], aesKey192);

- aes256_encrypt(&encryptBuffer[0], aesKey256);

Należy tutaj pamiętać, że bloki szyfrowania wynoszą 16 bajtów. Przykładowo, jeśli chcemy zaszyfrować 20 bajtów danych, to funkcja musi być wywołana dwukrotnie. Wynikiem będzie blok danych wynoszący 32 bajty. Taki blok w całości musi zostać przesłany do drugiego urządzenia, aby mogło ono z powodzeniem odszyfrować przesłaną ramkę danych.

W celu zabezpieczenia transmisji warto dołożyć do bloku z danymi zestaw losowych bajtów danych. Pozwoli to na uzyskanie różnych ramek, podczas przesyłania tych samych komend.

Wracając do wspomnianego przykładu. Jeśli blok danych do zaszyfrowania wynosi 20 bajtów, to cała ramka danych musi być zapisana w bloku wynoszącym 32 bajty. Funkcja szyfrująca wywoływana dwa razy:

- uint8_t encryptBuffer[32] = {0x00};

- for(uint8_t i = 0; i<20; i++)

- {

- encryptBuffer[i] = rand() % (200 - 100 + 1)) + 1;

- }

- aes128_encrypt(&encryptBuffer[0], aesKey128);

- aes128_encrypt(&encryptBuffer[16], aesKey128);

Do odszyfrowania bloku danych należy wywołać następujące funkcje:

- aes128_decrypt(&encryptedBuffer[0], aesKey128);

- aes192_decrypt(&encryptedBuffer[0], aesKey192);

- aes256_decrypt(&encryptedBuffer[0], aesKey256);

Przykładowa implementacja biblioteki AES jest do pobrania z dysku Google. Całość można znaleźć też ogólnodostępną na platformie Github.

Druga opcja polega na wykorzystywaniu wbudowanego modułu szyfrującego AES, w jaki układ ATXmega jest wyposażony. Pozwala on na obsługę szyfrowania z kluczami 128 (AVR1318)

Do testów wykorzystam następujące dane, wynik szyfrowania sprawdziłem na stronie:

- AES ECB

- Dane: 101112131415161718191A1B1C1D1E1F

- Klucz: 11223344556677889912345678919293

- Dane zaszyfrowane: 0BA179D5A61A5b53C994A92BE967E850

- uint8_t testKey[BLOCK_LENGTH] = {

- 0x11, 0x22, 0x33, 0x44, 0x55, 0x66, 0x77, 0x88,

- 0x99, 0x12, 0x34, 0x56, 0x78, 0x91, 0x92, 0x93};

- uint8_t DataDoEncrypt[16] = {

- 0x10, 0x11, 0x12, 0x13, 0x14, 0x15, 0x16, 0x17,

- 0x18, 0x19, 0x1A, 0x1B, 0x1C, 0x1D, 0x1E, 0x1F };

Testowy program wygląda następująco:

- void testFunct()

- {

- if(!AESTest_LastsubkeyGenerate(testKey, testLastsubkey)) {

- success = false;

- return;

- }

- success = AES_DecipherTest(&testKey[0],&DataToEncrypt[0],&EncryptedBuffer[0],&DecryptedBuffer[0]);

- }

- bool AES_DecipherTest(uint8_t *klucz_AES, uint8_t *dataToEncryptPtr, uint8_t *encryptedBufferPtr, uint8_t *decrytedBufferPtr)

- {

- uint8_t i = 0;

- for (i=0; i<16; i++)

- {

- Plain_AES[i]=0; //wyliczane jest z 0wego bufora

- }

- sysclk_enable_module(SYSCLK_PORT_GEN, SYSCLK_AES);

- aes_software_reset();

- aes_configure(AES_ENCRYPT, AES_MANUAL, AES_XOR_OFF);

- aes_isr_configure(AES_INTLVL_OFF);

- aes_set_key((uint8_t*)klucz_AES);

- aes_write_inputdata(dataToEncryptPtr);

- aes_start();

- do { } while (aes_is_busy()); // Wait until AES is finished or an error occurs

- if (!aes_is_error()) {

- aes_read_outputdata(encryptedBufferPtr); // Store the result if not error

- }

- else

- {

- return false;

- }

- aes_software_reset();

- aes_configure(AES_DECRYPT, AES_MANUAL, AES_XOR_OFF); // Set AES encryption of a single block in manual mode.

- aes_isr_configure(AES_INTLVL_OFF); // Disable the AES interrupt

- aes_set_key(testLastsubkey); // Load key into AES key memory. dla decrypt musi być zmodyfikowany

- aes_write_inputdata(encryptedBufferPtr); // Load data into AES state memory.

- aes_start(); // Start encryption

- do { } while (aes_is_busy()); // Wait until AES is finished or an error occurs.

- /* Store the result if not error. */

- if (!aes_is_error())

- {

- aes_read_outputdata(decrytedBufferPtr);

- }

- else

- {

- return false;

- }

- return true;

- }

- bool AESTest_LastsubkeyGenerate(t_key key, t_key last_sub_key)

- {

- bool keygen_ok;

- uint8_t i;

- /* Before using the AES it is recommended to do an AES software reset to

- * put the module in known state, in case other parts of your code has

- * accessed the AES module. */

- aes_software_reset();

- /* Set AES encryption of a single block in manual mode. */

- aes_configure(AES_ENCRYPT, AES_MANUAL, AES_XOR_OFF);

- /* Load key into AES key memory. */

- aes_set_key(key);

- /* Load dummy data into AES state memory. */

- for (i = 0; i < BLOCK_LENGTH; i++) {

- AES.STATE = 0x00;

- }

- /* Start encryption. */

- aes_start();

- do {

- /* Wait until AES is finished or an error occurs. */

- } while (aes_is_busy());

- /* If not error. */

- if (!aes_is_error()) {

- /* Store the last subkey. */

- aes_get_key(last_sub_key);

- aes_clear_interrupt_flag();

- keygen_ok = true;

- } else {

- aes_clear_error_flag();

- keygen_ok = false;

- }

- return keygen_ok;

- }

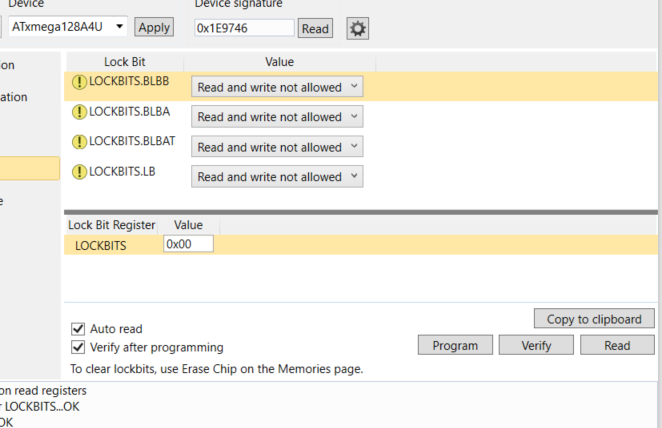

W celu zabezpieczenia układu przed niepowołanym odczytem warto dodatkowo stosować LockBity. Domyślnie ich wartość jest ustawiona na 0xFF, co dopuszcza przeprowadzania wszystkich operacji na układzie.

- Read and write not allowed RWLOCK

- Read not allowed RLOCK

- Write not allowed WLOCK

- No locks NOLOCK

Najbezpieczniej, ustawić tutaj wartość 0x00, i zablokować wszystkie operacje na układzie.

Wyjątkiem jest jedynie format danych. Cały czas można sformatować dane. Po formacie układ nie będzie już zawierał istotnych informacji, a ciągle można zaktualizować oprogramowanie.